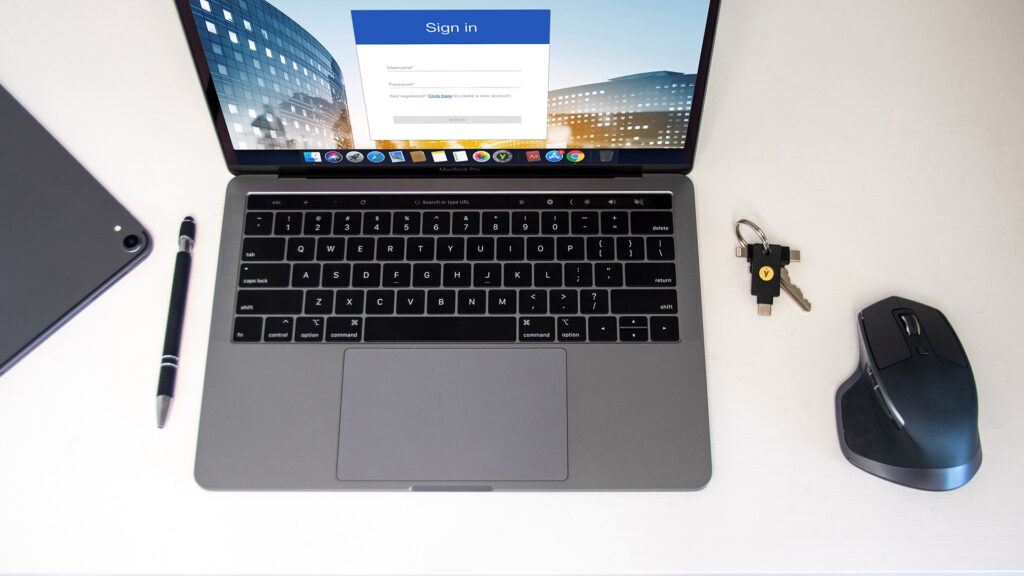

In meinem ersten Yubico Blogbeitrag habe ich dir das TOTP-/HOTP-, sowie das WebAuthn-Verfahren erklärt. Gleichzeitig habe ich dir einen groben Vergleich gegeben, welcher YubiKey für welchen Einsatz gedacht ist. In diesem Beitrag soll die Theorie nun in der Praxis einmal näher gezeigt werden. Damit folgende Beispiele auch funktionieren oder verständlich sind, werden zunächst die beiden Programme “YubiKey Manager” und der “Yubico Authenticator” erklärt. Was beide Programme machen, wofür Sie gedacht sind und wie sie genau funktionieren, soll anhand von kleineren Beispielen gezeigt werden.

Hardware und Software für diesen Beitrag

Damit du diesen Beitrag nachvollziehen, bzw. ein bisschen mehr Sicherheit in deine diversen (Online-)Konten bekommst, benötigst du mindestens einen YubiKey. An dieser Stelle empfehle ich den Yubico YubiKey 5 NFC. Alle anderen Yubico Keys gehen ebenfalls, jedoch ist hier auf die eingeschränkten verfügbaren Authentifizierungsmethoden zu achten.

WARENKORBAlle für dieses Projekt notwendigen Artikel landen mit einem Klick auf den Button direkt in deinem Warenkorb, sofern sie in unserem Shop verfügbar sind. Kontrolliere daher deinen Warenkorb genau!

Im späteren benötigst du auch noch die oben erwähnte Software “YubiKey Manager” und den “Yubico Authenticator”. Beides findest du für den PC/Laptop unter https://www.yubico.com/support/download/yubikey-manager/ und https://www.yubico.com/products/yubico-authenticator/. Den Authenticator kannst du sogar für Android- und Apple-Devices im entsprechenden Store herunterladen.

Der YubiKey Manager

Bevor du nun wild anfängst, alle deine Accounts auf TOTP oder HOTP umzustellen, solltest du dir erst einmal die Zeit nehmen und die grundlegende Konfiguration deines neuen YubiKeys einsehen. Das Tool dafür heißt “YubiKey Manager” und kann über den bereits oben erwähnten Link heuntergeladen und auf deinem PC/Laptop für alle gängigen Betriebssysteme installiert werden. Unter Windows habe ich schnell festgestellt, dass du den “YubiKey Manager” mit Admin-Rechten starten musst, siehe Abbildung 1, da sonst die weiteren Schritte nicht funktionieren und du eine Fehlermeldung erhältst.

Unter Windows 10 und höher musst du die Administrator-Anfrage noch mit einem Folgedialog bestätigen. Danach solltest du die Oberfläche vom “YubiKey Manager” sehen, siehe Abbildung 2. Bevor du dich gleich wunderst, für das Bild wurde kein YubiKey an den PC angeschlossen.

Jetzt kommt der Moment, wo der YubiKey eingesteckt wird und der YubiKey Manager automatisch den eingesteckten Key erkennt, siehe Abbildung 3. Achte bitte darauf, immer nur einen YubiKey anzuschließen. Ansonsten wird dich der YubiKey Manager dazu auffordern, immer nur einen YubiKey anzuschließen.

Zunächst einmal siehst du, sofern du nicht schon umgeschaltet hast, die Start-Seite mit den wesentlichen Informationen über deinen YubiKey. Hier wird zunächst detektiert, welcher Art YubiKey eingesteckt ist und es folgt die Seriennummer und der Stand der Firmware. Die Seriennummer ist in diesem Fall vllt. ganz interessant, da gerade kleinere, aber auch große Unternehmen genau dokumentieren, welcher Mitarbeiter welchen Key besitzt und benutzt. Im persönlichen Gebrauch ist diese Information eher nur ein Nice-To-Have. Je nach Serie von YubiKey, z.B. dem Security Key NFC, kann es sein, dass du nur die Firmware, aber keine Seriennummer siehst!

Zuerst behandeln wir den Menue-Reiter “Interfaces”, siehe Abbildung 4:

Abbildung 4: YubiKey Manager Interfaces-Ansicht

Hast du deine Auswahl getroffen, musst du später noch mit Save Interfaces deine neue Konfiguration sichern, siehe Abbildung 5:

Du brauchst auch keine Angst haben, dass du bei deinem YubiKey etwas falsch konfigurierst, da mit dem erkannten Modell auch gleichzeitig nur die Optionen angeboten werden, die du mit deinem Key auch wirklich nutzen kannst. Als Beispiel hier einmal der angeschlossene Security Key NFC, siehe Abbildung 6:

Allein durch dieses Bild solltest du so langsam erkennen, warum ich ein großer Fan vom YubiKey 5 NFC bin, da du beim YubiKey 5 einfach eine sehr große Auswahl an Authentifikationsarten hast. Als nächstes schauen wir uns unter Applications -> FIDO2 die Optionen an, siehe Abbildung 7:

Im ersten Schritt ist der FIDO2 Pin für uns interessant. Bevor du den YubiKey für eine Authentifikation mit WebAuth nutzt, solltest du deine Pin setzen. Solltest du diese vergessen oder einen gebrauchten YubiKey erstanden haben, kannst du diesen mittels Reset FIDO zurücksetzen. Um eine Pin zu setzen, musst du entweder die alte Pin kennen oder einen Reset durchführe. Die Pin wird später wichtig, da du diese für die Registrierung bei einer Anwendung mit angeben musst. Als Beispiel habe ich bei meiner persönlichen Cloud den Key hinzugefügt. In den Einstellungen deiner Cloud kannst du den Key hinzufügen, bevor aber der YubiKey genutzt werden kann, muss du die persönliche Pin auch hier eingeben, siehe Abbildung 8:

Erst im Anschluss, durch die Eingabe des korrekten Pins, wird die Authentifizierung über das Antippen des YubiKey aktiviert, siehe Abbildung 9:

Gerade wenn du den Key für mehrere Anwendungen verwendest oder einen Backup-Key nutzt, solltest du immer auch eine Pin hinterlegen.

Als nächstes kommen wir noch zu den Einstellungen für OTP, siehe Abbildung 10:

Diese Option dient dazu, zu hinterlegen, was bei einem kurzen oder langen Drücken des Touch-Buttons passieren soll. Egal welche Option du anpasst, bei beiden kannst du die folgenden Optionen auswählen, siehe Abbildung 11:

In meinem Fall habe ich keine weiteren Einstellungen vorgenommen Das würde ich dir an dieser Stelle auch empfehlen.

Den letzten Applications-Eintrag, PIV (Personal Identity Verification), werden wir hier nicht betrachten. Das liegt daran, dass PIV in vielen privaten Anwendungen nicht gebraucht wird.

Der Yubico Authenticator

Da die Konfiguration vom YubiKey zunächst umfassend genug erklärt wurde, soll es nun mit dem Programm “Yubico Authenticator” weitergehen. Diese Applikation gibt es für alle gängigen Betriebssysteme, u.a. auch für Android und iOS. Die beiden letztgenannten können, sofern aktiviert, auch mittels NFC die Daten übermitteln, es geht aber auch über USB- oder Lightning-Anschluss, je nach Handytyp und der Art deines Keys.

Aber was ist der Yubico Authenticator genau? In meinem letzten Beitrag habe ich dir das Prinzip von TOTP und HTOP nähergebracht. Bei der TOTP-Variante wird, zeitbasierend in Kombination mit dem geheimen Schlüssel, auf deinem Handy oder PC der passende Token generiert. Startet man nun die App oder das Programm (bei letzterem sind bei Windows keine Administratorrechte mehr nötig), sieht man eine leere Seite, siehe Abbildung 12:

Da kein Key angeschlossen ist, bittet uns das Programm, ein entsprechendes Device anzuschließen. Nutze ich an dieser Stelle ein Device, welches TOTP nicht unterstützt, erhalten ich einen entsprechenden Hinweis in der Applikation, siehe Abbildung 13.

Bei kompatiblen und freigeschalteten Keys sieht man die einzelne Einträge, mit kleiner Info und dem benötigten Token zu der jeweiligen Seite, siehe Abbildung 14:

Vom Prinzip sieht die App auf dem Handy ähnlich aus, doch durch die gesonderte Sicherung kann ich an dieser Stelle leider kein Screenshot liefern. Damit ihr den Token auf dem Handy angezeigt bekommt, muss die NFC-Funktion des Handies freigeschaltet sein. Diese Funktion ist bei jedem Handy in den Einstellungen an einer etwas anderen Stelle. Im “YubiKey Manager” selbst muss die NFC-Funktion auch freigeschaltet sein.

Fazit

Mit diesem Beitrag sollte nun verständlich sein, wie die einzelnen Programme von Yubico funktionieren und welche du ggf. benötigst. Gerade der “Yubico Authenticator” ist intuitiv programmiert und ähnelnd dem Google-Authenticator schon ein bisschen. Es gibt aber durchaus erweiterte Sicherheitsfunktionen, wie die Tatsache das alle Tokens nur mit Übertragung via NFC, Ligthing oder USB generiert werden. Das ist beim Google-Authenticator nicht der Fall. Damit ist man aber auch auf das Mitführen des Hardware-Keys angewiesen, was die Sache ggf. etwas verkompliziert. Sicherheit sollte aber nicht an Bequemlichkeit scheitern!

Im nächsten Teil dieser Yubico Blog-Themenabfolge werde ich dann in einfachen Schritten zeigen, wie man TOTP-Tokens auf dem YubiKey speichert, wenngleich sich das aber auch von Programm zu Programm unterscheidet.